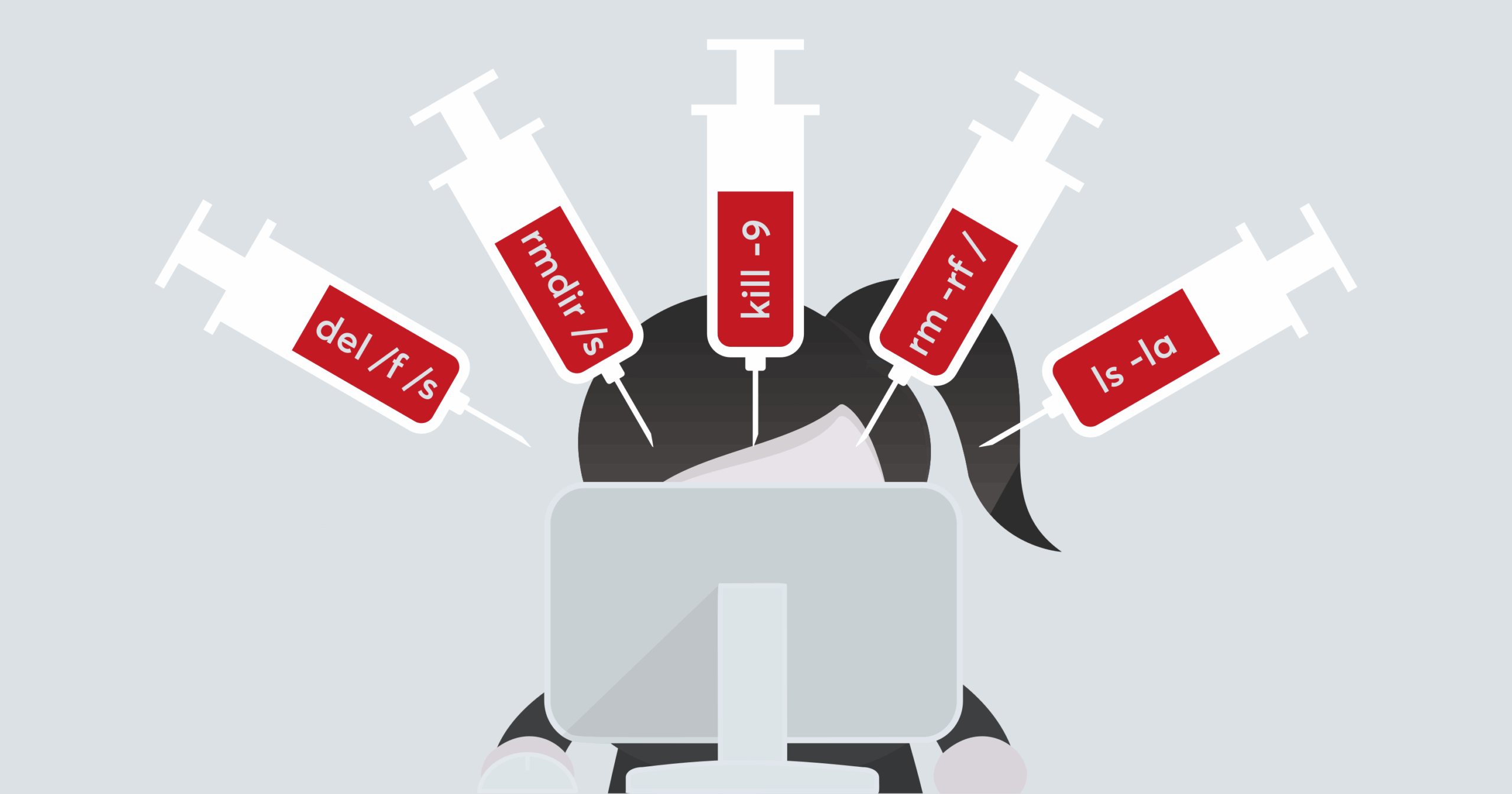

コマンドインジェクション(Command Injection)は、サイバーセキュリティ上の重大な脆弱性であり、攻撃者がアプリケーション経由でOSレベルのコマンドを実行できるようにする攻撃手法です。特に、ログイン機能、APIエンドポイント、フォーム入力などを経由して発生しやすく、企業にとっては深刻なデータ漏洩やシステム乗っ取りのリスクとなります。

🛠 実際の企業で発生しうるシナリオ

たとえば、社内ファイル検索システムにファイル名を入力するフォームがあるとします。このフォームで入力された値をそのままOSコマンドに渡していた場合、攻撃者は以下のように入力することで不正なコマンドを実行できます:

report.pdf; rm -rf /important-data

このような攻撃により、企業の重要なデータが完全に削除されることもあります。特に、医療、金融、SaaSプラットフォームでは、個人情報や財務情報が盗まれる深刻なインシデントに繋がる可能性があります。

🎯 攻撃者はどのように悪用するのか?

コマンドインジェクションは、以下のような流れで攻撃が成立します:

- フォームやAPIエンドポイントにコマンドを注入

- サーバ側でOSコマンドとして実行される

- 攻撃者がリモートコード実行やファイル取得、システム操作を行う

curl http://vulnerable-site.com/search?file=report.pdf;cat%20/etc/passwd

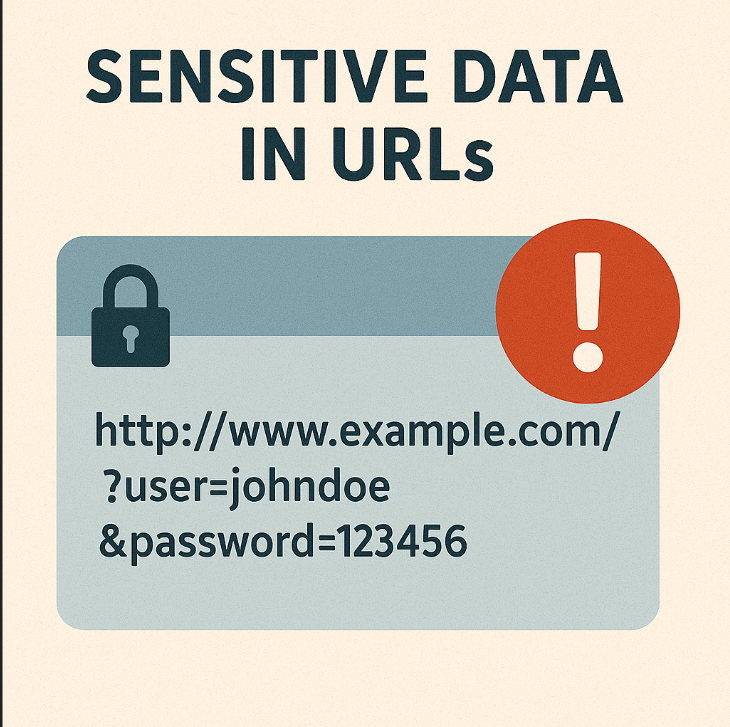

このように、適切な入力検証を行っていないと、簡単にサーバの内部情報を引き出される危険があります。

🚨 なぜ危険なのか?

コマンドインジェクションが特に危険とされる理由は以下の通りです:

- 任意のコードが実行可能(リモートシェルなど)

- 権限昇格によるシステム乗っ取り

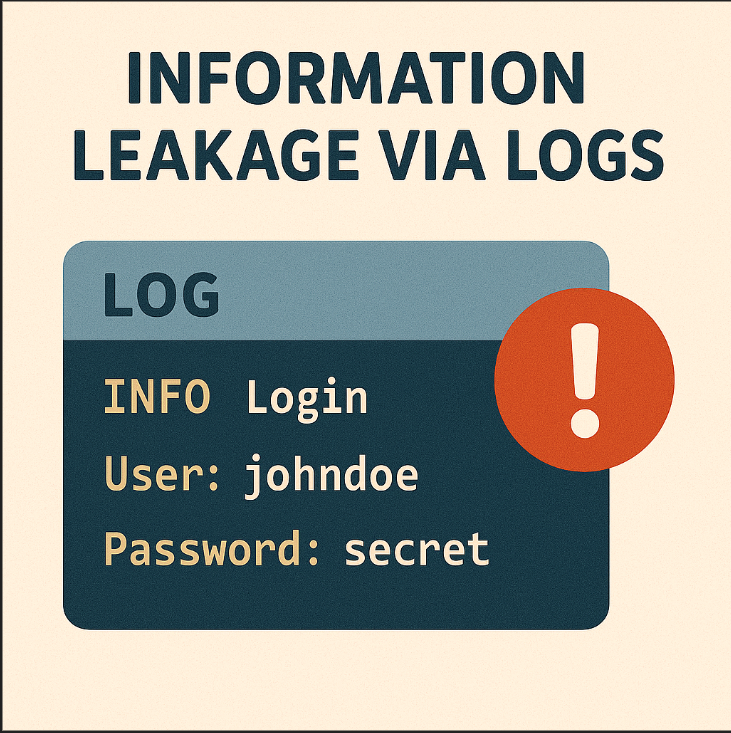

- データベースや機密ファイルへのアクセス

- ログインセッションのハイジャックやデータの改ざん

- SIEMで検出されにくく、痕跡が残りにくい

🔒 どのように防ぐべきか?

コマンドインジェクションを防ぐためには、以下のベストプラクティスを実装する必要があります:

- OSコマンドの使用を最小限に抑える

- ユーザー入力を絶対に直接シェルに渡さない

- 入力のバリデーションとサニタイジングを徹底

- Pythonなどであれば

subprocess.run()を使い、shell=Trueは避ける - WAF(Web Application Firewall)の導入

# 安全なPythonの例(subprocessを使う場合)

import subprocess

def list_files(filename):

if not filename.isalnum():

return "Invalid input"

result = subprocess.run(["ls", filename], capture_output=True)

return result.stdout

🧱 脆弱なコードの例

以下は典型的な脆弱コードの例です(絶対に真似しないでください):

# Pythonの悪い例(危険!)

import os

def search_file(filename):

os.system("ls " + filename)

このようなコードは、コマンドインジェクションの入り口となります。攻撃者がコマンドを入力に含めるだけで、サーバで任意コードを実行できます。

🔍 SEOキーワードの最適化

この投稿では、以下のSEOキーワードを意識して構成しています:

コマンドインジェクション, サイバーセキュリティ, セッション管理, ログイン脆弱性, データ漏洩, リモートコード実行, Webアプリ脆弱性, shell injection, OS command injection など。

攻撃者はチャンスを待っていません。脆弱性を見つけた瞬間、すぐに実行します。企業としてできる最善策は、先回りして防御を固めることです。

まとめ

コマンドインジェクションは、企業における重大な情報漏洩インシデントを引き起こすリスクのある脆弱性です。適切な入力検証と安全なコーディングにより、防ぐことが可能です。開発者とセキュリティチームが連携して、日々進化する脅威からシステムを守りましょう。

この記事は、WordPress Classic Editor用にHTML形式で最適化され、最新のセキュリティ対策・SEOキーワードを意識して作成されています。