Credential Stuffing(クレデンシャル・スタッフィング)とは?

Credential Stuffing(クレデンシャル・スタッフィング)とは、過去に漏洩したユーザーIDとパスワードの組み合わせ(クレデンシャル)を使って、

他のウェブサイトやシステムにログインを試みる攻撃手法です。この攻撃は特にパスワードの使い回しが多い現代において極めて効果的であり、

ログイン脆弱性の1つとして世界中の企業に被害をもたらしています。

実際のデータ漏洩事例

2019年、大手ビデオ配信サービス「Disney+」はサービス開始直後、クレデンシャル・スタッフィングによる大量不正ログインに見舞われました。

攻撃者は既存の漏洩データベースからユーザーの認証情報を使用し、アカウントを乗っ取って転売。

数十万件のアカウントが影響を受け、SNS上でも被害が拡散されました。

攻撃者による悪用方法

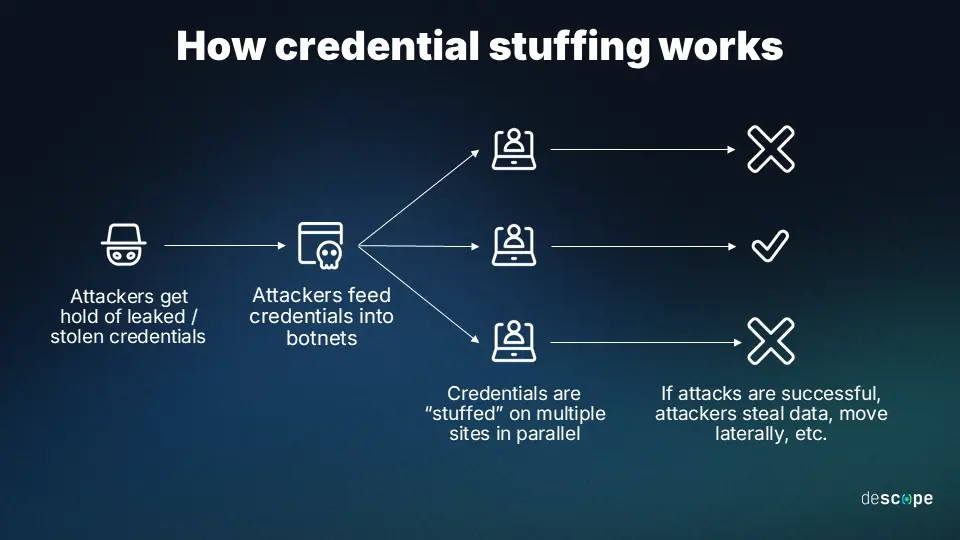

クレデンシャル・スタッフィングは以下のように実行されます:

- ダークウェブなどから流出したユーザー名・パスワードのリストを入手

- スクリプトやBotを使用し、大量のログイン試行を自動化

- 一致したクレデンシャルでアカウントに侵入し、情報を盗む・悪用する

なぜ危険なのか?

Credential Stuffingは非常にスケーラブルで、数百万件のアカウントに一気に試行できるため、

少しの成功でも大きな被害につながります。影響範囲は個人情報だけでなく、

クレジットカード情報、医療データ、クラウドストレージの中身にまで及ぶ可能性があり、企業の信用を一瞬で失墜させる恐れがあります。

脆弱なコードの例

// ログイン試行に制限なし

String username = request.getParameter("username");

String password = request.getParameter("password");

if (authService.authenticate(username, password)) {

session.setAttribute("user", username);

response.sendRedirect("/dashboard");

} else {

response.sendRedirect("/login?error=true");

}

安全な実装例

// ログイン試行の制限とCAPTCHA、MFAを追加

if (authService.isLocked(username)) {

response.sendError(403, "アカウントがロックされています。");

return;

}

if (!captchaService.validate(request)) {

response.sendError(400, "CAPTCHA認証に失敗しました。");

return;

}

if (authService.authenticate(username, password)) {

session.setAttribute("user", username);

mfaService.sendOtp(username);

response.sendRedirect("/verify-otp");

} else {

authService.recordFailedAttempt(username);

response.sendRedirect("/login?error=true");

}

Credential Stuffingを防ぐ方法

- 多要素認証(MFA)をすべてのアカウントに適用

- CAPTCHAやログイン試行回数制限を実装

- IPアドレスベースのアクセス制限やGeoIP制御の導入

- 漏洩クレデンシャルのブラックリスト化(Have I Been Pwned APIなどの活用)

- パスワードの再利用防止とポリシー強化(長さ・複雑性)

- ログインアクティビティの可視化と通知機能の導入

企業への影響とコスト

クレデンシャル・スタッフィングの被害を受けた企業は、

セキュリティ対策費用、顧客補償、弁護士費用、調査コストなどにより、

1回の攻撃で数億円規模の損失を被ることがあります。

さらに、企業ブランドの信頼が低下することで、長期的な収益にも影響します。

まとめ

Credential Stuffingは、現代のWebアプリケーションやクラウドサービスが最も警戒すべきログイン脆弱性の一つです。

被害を防ぐためには、ユーザー任せにせず、多要素認証の導入、ログイン試行の制限、リアルタイム監視などを

システムレベルで徹底することが重要です。

キーワード: Credential Stuffing, クレデンシャルスタッフィング, パスワード使い回し, ログイン脆弱性, 多要素認証, CAPTCHA, サイバー攻撃, データ漏洩, セッション管理, セキュリティ脆弱性, Webアプリケーションセキュリティ, Bot対策