Brute Force Attacks(ブルートフォース攻撃)とは?

Brute Force Attack(ブルートフォース攻撃)とは、パスワードや暗証番号などの認証情報を総当たりで試し、

正しい情報を見つけ出して不正ログインを試みるサイバー攻撃手法です。攻撃者は自動化されたスクリプトを使って

ログインフォームやAPIを対象に、秒間数百回のリクエストを実行することも可能です。

この攻撃はログイン脆弱性やセキュリティ対策の不備があるシステムに対して非常に有効です。

実際のデータ漏洩事例

2021年、世界的な保険企業がブルートフォース攻撃を受け、

数千の顧客アカウントが不正ログインされました。

原因は、ログイン試行の制限がなく、多要素認証も未導入だったこと。

攻撃者は辞書攻撃と組み合わせて、アカウントとパスワードのペアを効率的に割り出し、

保険契約の個人情報や請求履歴にアクセスしました。

攻撃者による悪用方法

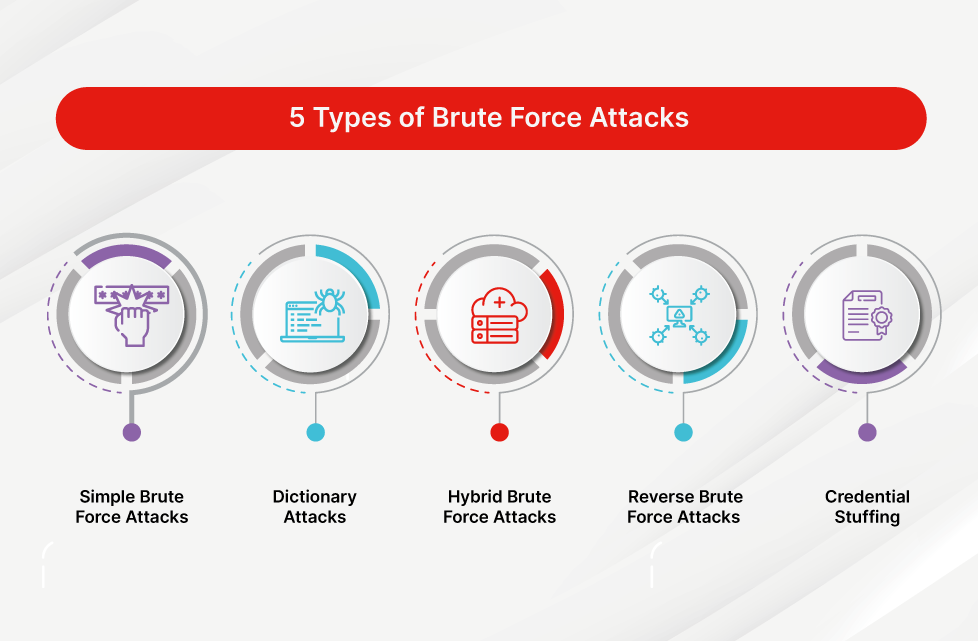

ブルートフォース攻撃には以下のようなパターンがあります:

- 単純総当たり攻撃:全ての文字列を順番に試す

- 辞書攻撃:よく使われるパスワードリストを活用

- クレデンシャル・スタッフィング:漏洩したパスワードを使い回す

- 分散攻撃:複数IPからの同時試行で検知を回避

なぜ危険なのか?

ブルートフォース攻撃は自動化が容易であり、誰でもツールを入手して攻撃を仕掛けられます。

特にセキュリティ設定が甘いシステムでは、数時間で数千件以上のログイン試行が行われ、

一部でも成功すれば、個人情報、クレジットカード情報、医療記録などが漏洩する重大な脅威となります。

脆弱なコードの例

// ログイン失敗回数に制限なし

String username = request.getParameter("username");

String password = request.getParameter("password");

if (authService.login(username, password)) {

session.setAttribute("user", username);

response.sendRedirect("/dashboard");

} else {

response.sendRedirect("/login?error=true");

}

安全な実装例

// ログイン失敗回数を記録し、閾値超過でロック

if (authService.isAccountLocked(username)) {

response.sendError(403, "アカウントが一時的にロックされています。");

return;

}

if (authService.login(username, password)) {

authService.resetFailedAttempts(username);

session.setAttribute("user", username);

response.sendRedirect("/dashboard");

} else {

authService.incrementFailedAttempts(username);

response.sendRedirect("/login?error=true");

}

Brute Force Attacks を防ぐ方法

- ログイン試行の回数制限(例:5回失敗でアカウントロック)

- 多要素認証(MFA)の導入でパスワード依存を減らす

- IPアドレスベースのレートリミットやブロック機能の実装

- CAPTCHAを使い自動化スクリプトを阻止

- ログイン履歴とアクティビティの可視化・通知

- ログインAPIのレート制限と遅延挿入

- 辞書攻撃対策に強力なパスワードポリシーを適用

企業への影響とリスク

ブルートフォース攻撃により、顧客アカウントの乗っ取りが発生すると、

情報漏洩、資金流出、ブランド毀損、行政処分など甚大な被害が生じます。

特に金融、医療、EC業界では、数百万件の顧客情報が影響を受けるリスクがあるため、

認証インフラの強化は最優先課題です。

まとめ

Brute Force Attacks(ブルートフォース攻撃)は、基本的でありながら強力な脅威です。

適切な防御策がないシステムは、わずかな努力で破られるリスクがあり、

組織に深刻なダメージをもたらします。

パスワードだけに頼らない認証と、動的かつ多層的な防御が求められています。

キーワード: Brute Force Attack, ブルートフォース攻撃, パスワード攻撃, ログイン脆弱性, 認証セキュリティ, サイバーセキュリティ, セッション管理, データ漏洩対策, ログイン試行制限, 多要素認証, CAPTCHA, Webセキュリティ, APIセキュリティ, Bot対策