🕵️♂️ ユーザー列挙(User Enumeration)とは?

ユーザー列挙(User Enumeration)は、攻撃者がWebアプリケーションやログイン画面から有効なユーザー名やメールアドレスの存在を確認できてしまう脆弱性です。この脆弱性があると、辞書攻撃やブルートフォース攻撃の成功率が大幅に上がり、結果的に不正アクセスやデータ漏洩のリスクが高まります。

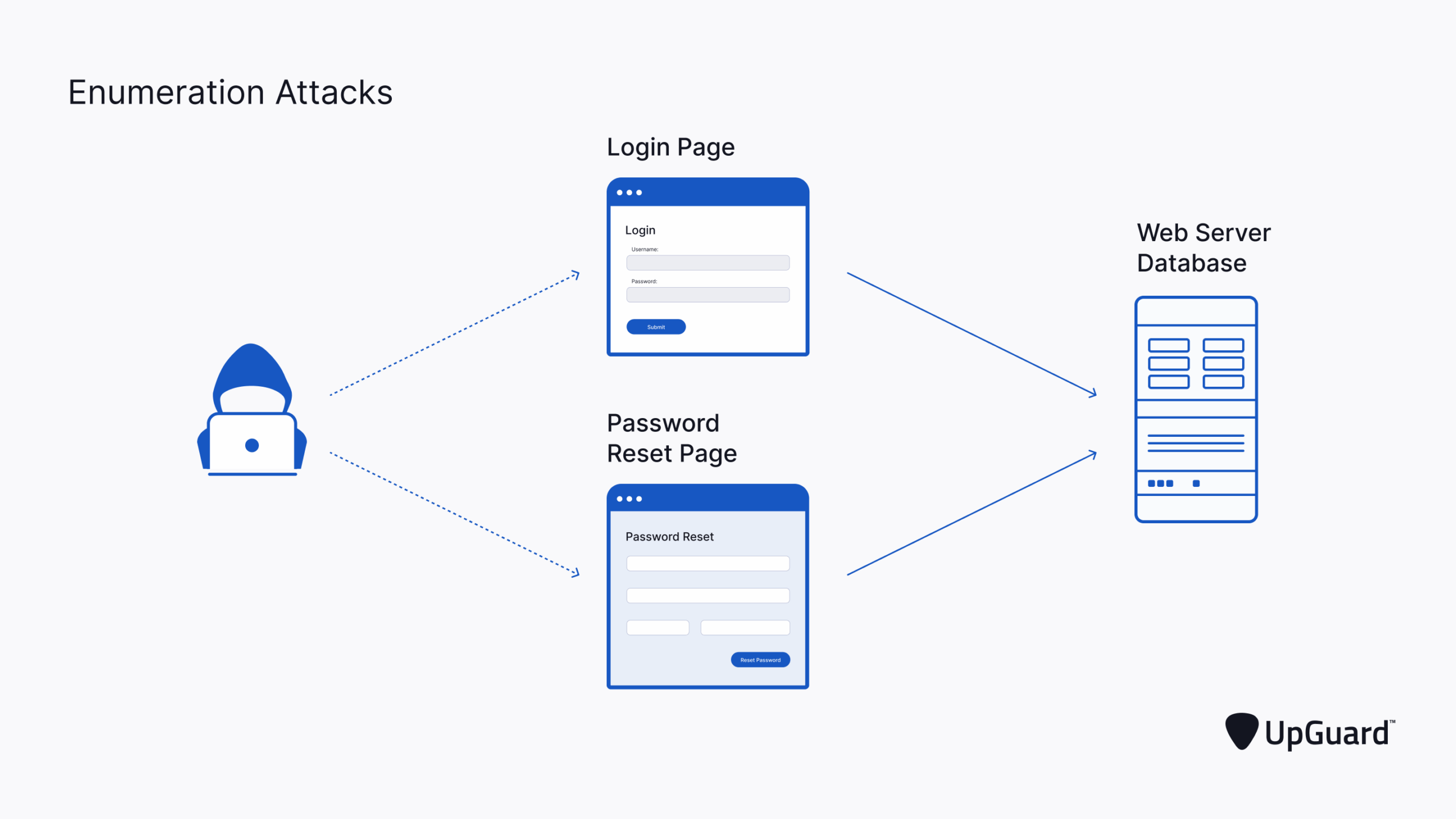

User Enumerationは、ログイン画面やパスワードリセット画面での微妙なレスポンスの違いから発生します。たとえば「このメールアドレスは存在しません」といったエラーメッセージがあると、それだけで情報が漏れていることになります。

📦 実際に企業で発生したUser Enumerationの事例

あるSaaS企業のログイン画面では、ユーザー名が存在しない場合「ユーザーが存在しません」と表示され、存在する場合は「パスワードが違います」と返す仕様になっていました。攻撃者はこの挙動を利用して、社内メールアドレスのリストを入力し、どのアドレスが有効かを特定していきました。

その後、有効なユーザー名に対してブルートフォース攻撃を実施し、数件の社内アカウントへの不正ログインに成功。それがきっかけで、内部CRMデータが漏洩し、重大なサイバーセキュリティインシデントに繋がったのです。

💣 ユーザー列挙はどうやって悪用されるのか?

攻撃者は、主に以下の2つの方法でユーザー列挙を試みます。

- ログインフォーム:入力内容に対して異なるエラー文言を返す場合

- パスワードリセット機能:メール送信の有無などでユーザーの存在を推定

例えば、以下のようなリクエストを繰り返すことで攻撃が可能です:

POST /login [email protected] password=random123

返ってくるレスポンスが「ユーザーが存在しません」なら、そのユーザー名は使われていないと分かってしまいます。

🚨 なぜUser Enumerationは危険なのか?

- ログイン脆弱性に直結し、アカウント乗っ取りの足掛かりになる

- スピアフィッシングやターゲット型攻撃のターゲットリストが作成可能

- ブルートフォース攻撃が極めて効率的に行える

- 多要素認証(MFA)がない場合、即座にセッションハイジャックの危険性

- データ漏洩による企業ブランドへのダメージ

User Enumerationは一見地味な脆弱性に見えますが、その裏には大規模な情報漏洩が潜んでいます。

🛡 User Enumerationの防止方法

この脆弱性を防ぐためには、以下のセキュリティ対策を徹底すべきです:

- 統一されたエラーメッセージの使用:「ユーザー名またはパスワードが間違っています」とする

- レート制限の実装:一定時間内のリクエスト回数を制限

- CAPTCHAやMFAの導入:自動化攻撃の阻止

- ログ監視とアラート設定:不審な試行回数を検知

- パスワードリセット通知の工夫:常に「メールを送信しました」と表示し、実際の送信は内部処理で制御

💡 脆弱なコード例と安全な実装例

脆弱な実装(PHP):

<?php

if (!user_exists($_POST['username'])) {

echo "ユーザーが存在しません"; // ❌ ユーザー列挙が可能

} elseif (!password_correct($_POST['username'], $_POST['password'])) {

echo "パスワードが間違っています";

} else {

login_user($_POST['username']);

}

?>

安全な実装(PHP):

<?php

if (login_successful($_POST['username'], $_POST['password'])) {

login_user($_POST['username']);

} else {

echo "ユーザー名またはパスワードが間違っています"; // ✅ 汎用エラーメッセージ

}

?>

このように、ユーザーの存在に関するヒントを一切与えないことが防御の基本です。

📌 まとめ:小さなヒントが大きなリスクに

User Enumerationは、システムのセキュリティ全体を揺るがす入口になりかねない重大な脆弱性です。ログインページやパスワードリセット機能など、日常的に使用される箇所にこそ注意が必要です。サイバー攻撃の初期段階で悪用されるこの脆弱性を放置すれば、アカウント侵害、データ漏洩、セッションハイジャックといったリスクが現実のものになります。

Webアプリケーション開発者やセキュリティ担当者は、今すぐ実装の見直しと対応策の導入を検討しましょう。

【関連キーワード】ユーザー列挙, User Enumeration, ログイン脆弱性, サイバー攻撃, 同時セッション制御, セッションハイジャック, 情報漏洩, アカウント乗っ取り, パスワードリセット脆弱性, サイバーセキュリティ対策