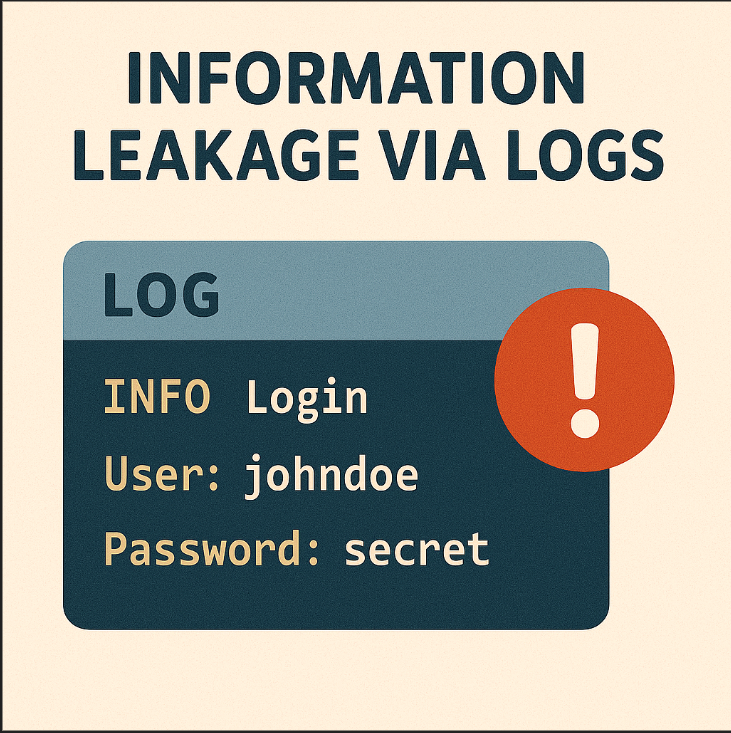

企業におけるセキュリティ対策では、ファイアウォールや認証強化に注目が集まる一方、ログファイルに関するセキュリティは軽視されがちです。しかし、ログへの過剰な出力や機密情報の記録は、重大な情報漏洩に直結するリスクを孕んでいます。

ログは開発者の「味方」であると同時に、攻撃者にとっては「宝の山」である。

📌 実際に企業で起こった情報漏洩のシナリオ

- クラウドサーバーに保管されたログファイルに、ユーザーのパスワードやセッショントークンが記録されていた。ログが外部公開状態となっており、第三者がアクセス。

- REST APIのエラーログに、リクエスト本文(クレジットカード情報含む)がそのまま記録されており、開発環境の共有ディレクトリから漏洩。

- 未処理の例外情報としてスタックトレースがログ出力され、データベース接続情報やパスワードが含まれていた。

これらの事例では、ログイン脆弱性、並列セッションの乗っ取り、個人情報の外部流出など、深刻な結果に繋がっています。

🛠 攻撃者はログをどのように悪用するのか?

- パスワード、セッションIDの抽出:ログに出力された平文情報から認証を突破。

- 内部構成の把握:例外ログやスタックトレースからファイルパス、DB名、APIの挙動を分析。

- クレジットカード情報の取得:不適切なリクエストログ出力から送信データを回収。

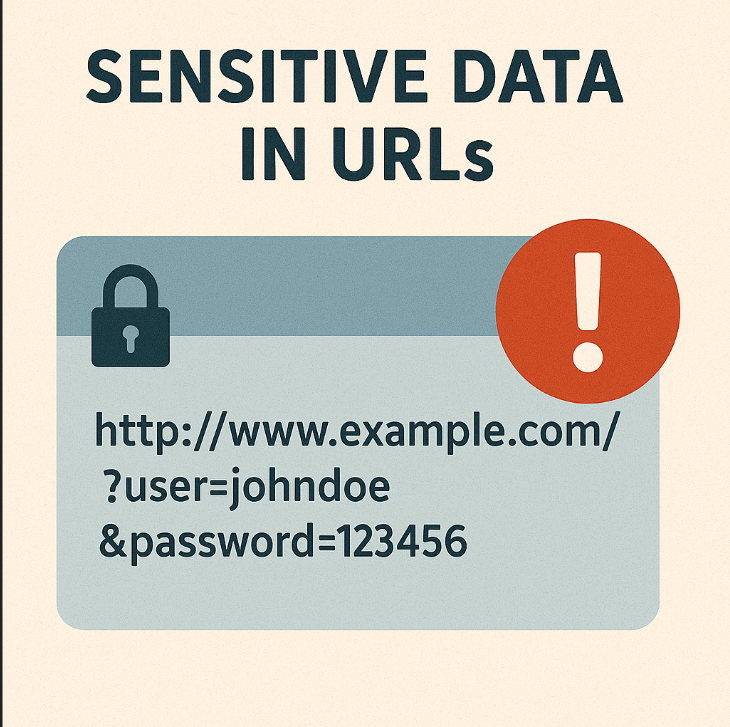

- ログインURL・トークン付きリンクの流出:ログから機密URLを発見しセッション乗っ取り。

情報漏洩はシステムの外部からだけでなく、内部の「記録ミス」によっても起こりうる。

🚨 なぜログからの情報漏洩は危険なのか?

ログによる情報漏洩は次の点で特に危険です:

- 自動で保存される:意図せず大量の情報が日々記録され、管理が難しい。

- アクセス制御が甘いことが多い:社内で広くアクセス可能なケースや、外部に誤公開されているケースが多い。

- 攻撃者に有益な情報が豊富:内部の構造、認証情報、トークン、個人情報が含まれている。

- 検知されづらい:ログは通常「運用資産」として扱われており、異常があっても見過ごされる。

これらの特徴は、サイバー攻撃の足がかりとなり、結果的に情報漏洩、サービス停止、ブランド毀損に繋がります。

✅ 情報漏洩を防ぐためのログ管理のベストプラクティス

- 機密情報のログ出力を禁止:パスワード、クレジットカード番号、セッションIDは出力しない。

- アクセス制御の強化:ログ閲覧権限は最小限に。監査ログでアクセス履歴を記録。

- マスキング処理の導入:出力される情報は一部伏字(例:user_****)。

- ログ保存期間の制限:必要最低限の期間のみ保存し、自動で削除。

- 例外処理の制御:スタックトレースの出力を制限し、環境に応じたログレベルを設定。

ログ管理は開発・運用の両方で意識すべきセキュリティ分野であり、DevSecOpsの中核を担います。

💻 脆弱なコード例とその修正例

🔓 脆弱なコード例(機密情報をログに出力):

import logging

password = "mypassword123"

logging.info(f"Login attempt with password: {password}")

🔐 修正済みコード例(機密情報を伏せる):

import logging

logging.info("Login attempt with password: [REDACTED]")

ログに直接パスワードなどを出力することは避け、安全なサニタイズ処理を行いましょう。また、ログレベルの適切な設定(DEBUG/INFO/WARN/ERROR)も重要です。

🔎 まとめ:ログは資産であり、脆弱性でもある

ログファイルは、アプリケーションの稼働状況を把握するために不可欠な存在です。しかしその一方で、設計ミスや意図しない出力によって、機密情報が外部に漏洩するリスクを常に伴っています。

システム設計・実装・運用すべての段階で、「ログに何を出すか、何を出さないか」を明確に定義し、チーム全体で共有・実践することが求められます。

SEOキーワード: 情報漏洩, ログ脆弱性, ログファイルセキュリティ, 機密情報の漏洩, サイバーセキュリティ, DevSecOps, ログイン情報の流出, セッションID漏洩, クレジットカード漏洩, ログマスキング, アクセスログ保護, 同時セッション管理, ログ管理ベストプラクティス