🔓 XPathインジェクション完全ガイド:XMLベースの脆弱性とその対策

XMLベースのシステムにおいて、ユーザー入力をXPathクエリに直接埋め込むと、XPathインジェクション(XPath Injection)という深刻なセキュリティ脆弱性が発生します。これは、SQLインジェクションに似た攻撃手法であり、悪意のあるユーザーによる認証バイパスや機密データの窃取、XML文書構造の探索を許してしまいます。

本記事では、XPathインジェクションの仕組み、実際の攻撃例、影響、そして効果的な対策について、詳細かつ実用的に解説します。

🔍 XPathとは?

XPath(XML Path Language)は、XML文書内の特定のノードや値を指定・検索するための言語です。WebアプリケーションがXML形式でデータを管理している場合、XPathが認証処理やユーザー検索などに使用されることがあります。

たとえば、以下のようなXML文書があるとします:

<users>

<user>

<username>admin</username>

<password>admin123</password>

</user>

<user>

<username>john</username>

<password>johnpass</password>

</user>

</users>

この文書に対して、ユーザー名とパスワードでログイン処理を行うXPathクエリは次のようになります:

/users/user[username='admin' and password='admin123']

⚠️ XPathインジェクションの仕組み

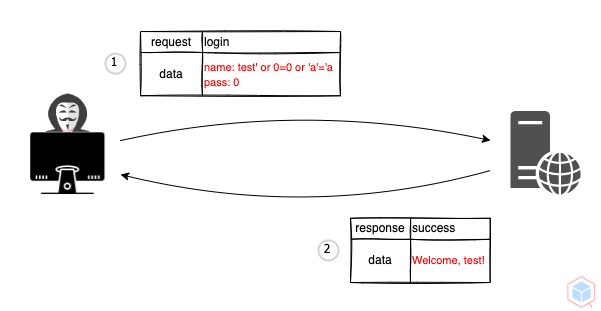

XPathインジェクションとは、XPathクエリ文字列の構文を操作して、アプリケーションのロジックを改ざんする攻撃手法です。たとえば、ユーザーが次のような悪意のある文字列を入力したとします:

ユーザー名: ' or '1' = '1 パスワード: 任意の文字列

すると、XPathクエリは次のように展開されます:

/users/user[username='' or '1' = '1' and password='任意']

このように条件式が常にtrueになることで、認証チェックがバイパスされ、ログインが成功してしまいます。

💥 影響と被害例

- ログイン認証のバイパス

- XMLに保存されたユーザー情報の漏洩

- 管理者アカウントへの不正アクセス

- XMLデータの構造調査による情報漏洩

- 他のインジェクション攻撃への足掛かり

🛡 XPathインジェクションの防止方法

XPathインジェクションを防ぐためには、以下の多層的対策が必要です:

- ユーザー入力のサニタイズ(特殊文字の除去やエスケープ)

- パラメータ化されたXPathクエリの使用(DOM APIなど)

- XMLスキーマ(XSD)による構造検証

- エラーメッセージの制限:構文エラーの詳細を表示しない

- WAF(Web Application Firewall)によるフィルタリング

✅ Javaでのサニタイズ例

String sanitized = userInput.replaceAll("(['\"<>&])", "");

🚫 危険なコード例(Java)

String xpathQuery = "/users/user[username='" + username + "' and password='" + password + "']"; XPath xpath = XPathFactory.newInstance().newXPath(); Node result = (Node) xpath.evaluate(xpathQuery, xmlDoc, XPathConstants.NODE);

→ 上記のように、XPathクエリにユーザー入力を直接結合することは非常に危険です。

🔎 SEO対策キーワード

本記事では以下の検索エンジン最適化(SEO)キーワードを使用しています:

XPathインジェクション, XMLセキュリティ, 認証脆弱性, クエリインジェクション, サイバー攻撃, データ漏洩, Java XML, DOM解析, パスインジェクション, ログインバイパス

XPathは柔軟なXML操作手段ですが、適切に管理されなければアプリケーションの裏口となり得ます。

🔐 まとめ

XPathインジェクションは、静的で安全に見えるXMLベースの処理にも潜む深刻な脆弱性です。特に認証やユーザー管理にXMLを利用しているシステムでは、XPathの構文を動的に構築する場面が多く、そのままでは攻撃対象となります。

開発者はユーザー入力の検証と構文の分離を徹底し、SQLインジェクションと同様の注意を払うべきです。XMLは柔軟でパワフルな一方で、XPathの誤用は大きなセキュリティホールを生みます。

※この記事は、WordPress Classic Editorに最適化されたHTMLおよびCSSによるセキュリティ技術解説記事です。