🔐 暗号化されていないデータ通信(Unencrypted Data Transmission)という重大なセキュリティ脆弱性

サイバーセキュリティがますます重要視される現代において、「暗号化されていないデータ通信」は、企業における重大なセキュリティリスクの一つです。HTTP通信、平文でのAPI呼び出し、未保護のログイン認証など、あらゆる分野で情報漏洩のリスクが潜んでいます。

「すべての通信は信頼できないと仮定せよ」──ゼロトラストの原則に従えば、暗号化されていない通信は敵の格好の標的となる。

📌 実際に企業で起こりうるデータ漏洩のシナリオ

- 従業員が社外からHTTP接続で社内アプリケーションにログイン。攻撃者が中間者攻撃(MITM)で認証情報を傍受。

- IoT機器が平文のAPIでサーバーにセンサーデータを送信。攻撃者が通信内容を読み取って機密情報を取得。

- 顧客のクレジットカード情報がHTTP POSTで送信され、ネットワークをスニッフィングされたことで情報漏洩。

これらはほんの一例に過ぎません。企業のデータ保護、認証セキュリティ、サーバー通信の信頼性がすべて脅かされます。

🛠 攻撃者はどうやってこの脆弱性を悪用するのか?

攻撃者が暗号化されていない通信を傍受する主な手段は以下の通りです:

- スニッフィング(Sniffing): ネットワークを盗聴し、送受信データを傍受。

- 中間者攻撃(MITM): 攻撃者がクライアントとサーバーの間に割り込み、通信を操作。

- ARPスプーフィング: 攻撃者がゲートウェイを偽装し、通信を自身にルーティング。

特にWi-Fi環境下でのHTTP通信は非常に危険です。簡単なパケットキャプチャツール(例:Wireshark)で、認証情報、セッションID、個人情報が容易に覗き見られてしまいます。

🚨 なぜこの脆弱性は危険なのか?

暗号化されていない通信が招く被害は深刻です:

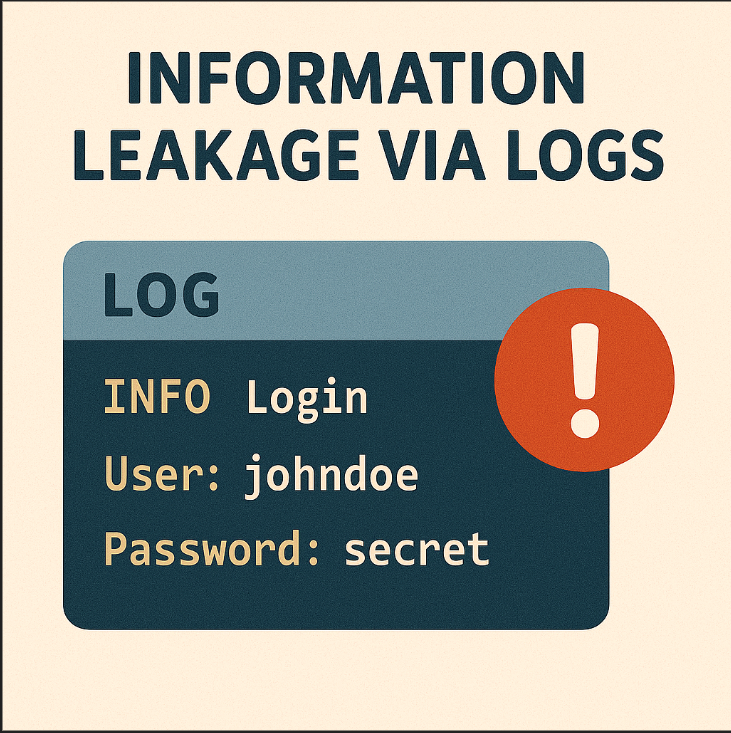

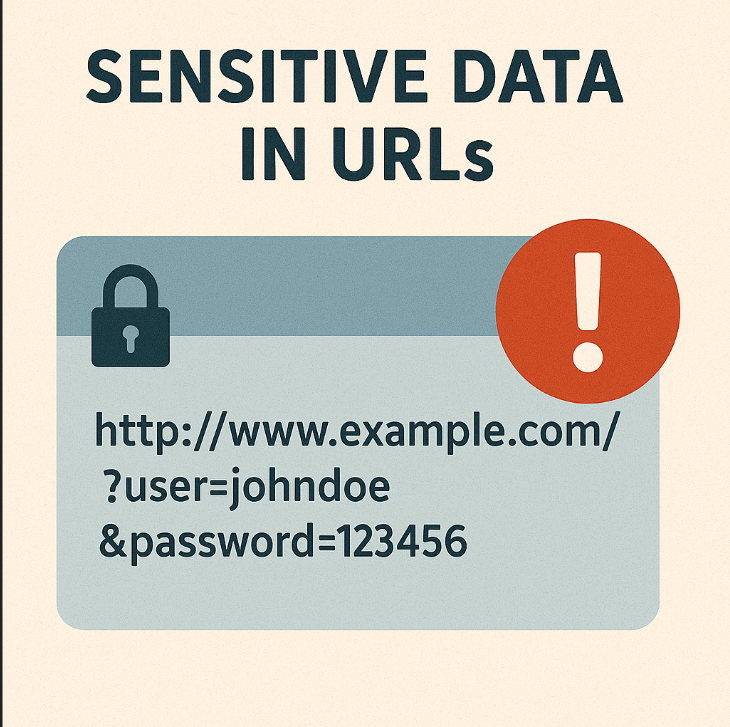

- 機密情報の漏洩:ログインID、パスワード、カード情報、社内機密文書など。

- セッションハイジャック:攻撃者がセッションIDを盗み、正規ユーザーになりすます。

- なりすまし攻撃:偽装したレスポンスを返してフィッシングやマルウェア感染へ誘導。

データ漏洩は信頼の損失と多額の損害賠償に直結する。セキュリティ=企業の信用。

✅ この脆弱性をどう防ぐか?

以下の対策が推奨されます:

- 常時HTTPSの導入(HTTP Strict Transport Security)

- TLS 1.2 以上の利用:弱いバージョン(SSL、TLS1.0)は使用禁止。

- 証明書ピンニング:中間者攻撃対策。

- セキュアなAPI設計:JWTなどによる署名付きトークンで通信。

- 通信ログの監視とアラート設定

WordPress、Node.js、Pythonなどすべての技術スタックでセキュアな通信が必須です。通信の暗号化はWeb開発における初歩的かつ絶対的なセキュリティ原則です。

💻 脆弱なコードの例と安全なコードの比較

🔓 脆弱なコード(HTTPで送信):

fetch("http://example.com/api/login", {

method: "POST",

body: JSON.stringify({ username: "admin", password: "1234" }),

headers: { "Content-Type": "application/json" }

});

🔐 安全なコード(HTTPSを使用):

fetch("https://example.com/api/login", {

method: "POST",

body: JSON.stringify({ username: "admin", password: "1234" }),

headers: { "Content-Type": "application/json" }

});

上記のように、たった「s」の違いがセキュリティの死活問題に発展します。HTTPSを強制し、通信内容が常に暗号化されるように設計しましょう。

🔎 まとめ:セキュアな通信は企業の義務

企業や開発者は、暗号化されていない通信という初歩的なミスを見逃さないよう、常にセキュリティの最新情報にアンテナを張る必要があります。特に以下のような状況は危険信号です:

- 未だにHTTP通信を許可している社内サービス

- セッションIDが平文で通信されている

- SSL証明書が期限切れ、あるいは未設定

サイバー攻撃は日々高度化しており、もはや小さな「設定ミス」が大規模な情報漏洩やブランド失墜に繋がる時代です。

今すぐWebアプリケーション、モバイルアプリ、IoT機器の通信方式を見直しましょう。

SEOキーワード: 暗号化されていないデータ, データ漏洩, セッションハイジャック, HTTPS導入, セキュア通信, 中間者攻撃, サイバーセキュリティ, APIセキュリティ, ログイン脆弱性, ネットワークスニッフィング, 平文通信, セキュリティ対策