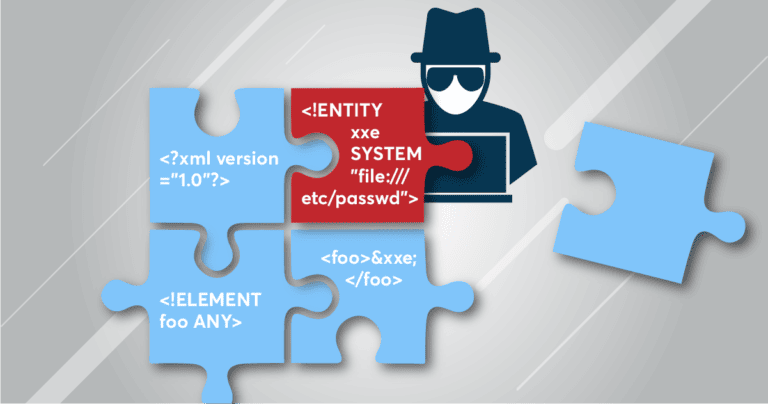

XMLインジェクション

XMLインジェクション完全ガイド:仕組み・攻撃方法・防止策・実例とその危険性 あなたのWebアプリケーションは安全ですか? XMLを使用するシステムにおいて、見落とされがちな脆弱性が「XMLインジェクション」です。本記事では、その仕組み、攻撃の流れ、実際のコード例、そして防止策までを完全解説します。XMLインジェクションはセキュリティテストで軽視されがちですが、攻撃が成功すれば情報漏洩からサーバー乗っ取りまで起こり得る重大な脅威です。 「XMLインジェクションは、見た目にはただの構造体でも、その中に隠された“武器”となり得ます。」 📘 XMLインジェクションとは? XMLインジェクションとは、ユーザーが入力するXMLデータに意図しない構造や命令を仕込み、アプリケーションの処理を改ざんする攻撃手法です。XMLパーサーが無防備に外部エンティティや構文を処理してしまうことで、不正な挙動が実現されてしまいます。 一般的に、次のようなアプリケーションが対象となります: SOAPベースのWebサービス XMLファイルでのデータ入力(設定・アップロード) API連携でXMLを使用しているアプリ 💥 XMLインジェクションの悪用例(コード付き) 以下は、送金処理に使われるシンプルなXML入力の例です: <transaction> <from>user1</from> <to>user2</to> <amount>500</amount> </transaction> このようなXMLをそのままパースして処理するシステムがある場合、以下のような悪意あるXMLを挿入される危険があります: