SAML Vulnerabilities脆弱性とは?

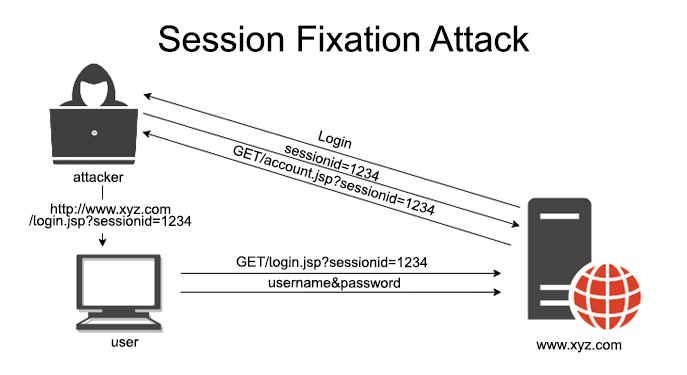

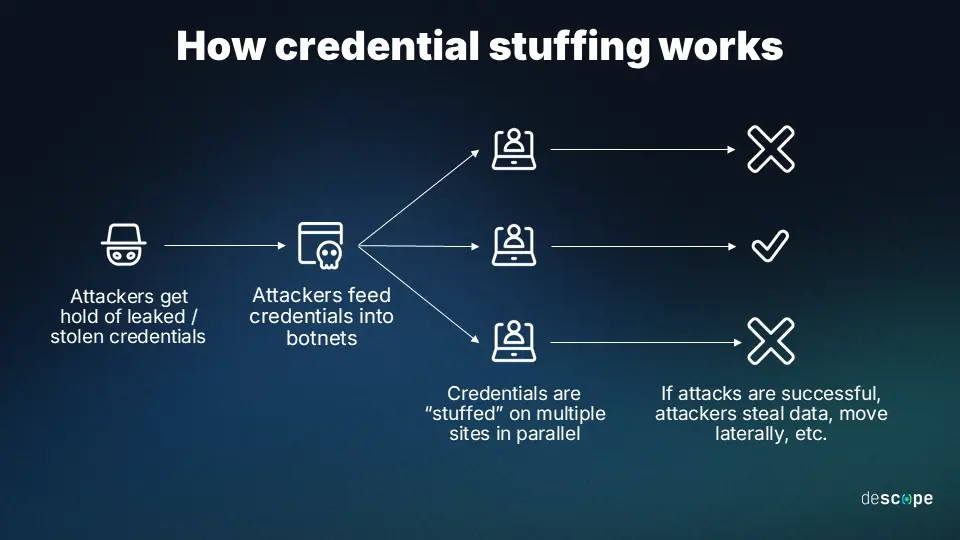

SAML(Security Assertion Markup Language)は、企業システム間のシングルサインオン(SSO)に広く利用されている認証・認可プロトコルです。 しかし、SAML Vulnerabilities(SAMLの脆弱性)は、実装ミスや署名検証の不備によって攻撃者に不正アクセスのチャンスを与える重大なセキュリティリスクとなります。 攻撃者がこの脆弱性を悪用すると、ユーザーになりすまし、セッションを乗っ取り、機密データにアクセスすることが可能になります。 実際のデータ漏洩事例 2018年、有名なクラウドサービス企業が使用していたSAML認証で署名検証の不備が発見されました。 攻撃者は署名されていないSAMLアサーションを挿入することで、任意のアカウントへのアクセスを成功させ、 多くの顧客情報、営業データ、社内コミュニケーションが流出しました。 問題はSAMLライブラリの不適切な利用と、受け入れ側の検証不足にありました。 攻撃者による悪用方法 SAMLの脆弱性を攻撃者が悪用する主な方法には以下があります: 署名バイパス:署名付きの部分だけを検証して、攻撃者が細工したSAMLアサーションを許可してしまう インジェクション攻撃:SAML XML内に細工を加えて不正なアカウントを指定 RelayStateの不正操作:セッション固定や中間者攻撃に悪用される パラメータポリューション:複数のSAMLレスポンスを送って署名された方を誤認させる なぜ危険なのか?