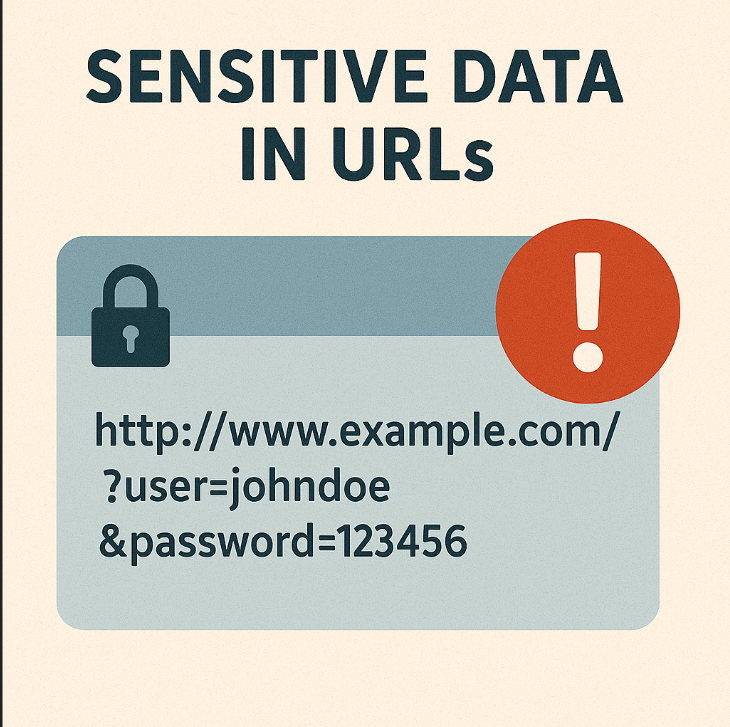

🔐 URLに機密情報を含めることによる重大なセキュリティ脆弱性

サイバーセキュリティの現場では、「URLに機密データを含める」という行為が大きなリスクとして認識されています。セッションID、トークン、クレジットカード情報、ユーザー認証情報などがURLに含まれると、予期せぬログ保存や第三者への漏洩の危険が高まります。

URLは「見える場所」であり、ログや履歴、リファラ(Referer)などを通じて簡単に漏洩する性質があります。

📌 実際に企業で起こりうるデータ漏洩のシナリオ

- 社内ポータルのリンクにセッションIDが含まれ、アクセスログに残存し、ログインなりすましの被害。

- 問い合わせフォームで入力された個人情報がGETメソッドで送信され、URLパラメータに含まれてリファラ経由で外部サービスに流出。

- 短縮URLやメール共有時に、クレジットカード情報付きのURLが第三者に渡る。

こうした事例は、データ漏洩、不正ログイン、同時セッション乗っ取りなど深刻なセキュリティ事件に繋がります。

🛠 攻撃者がこの脆弱性をどう悪用するか

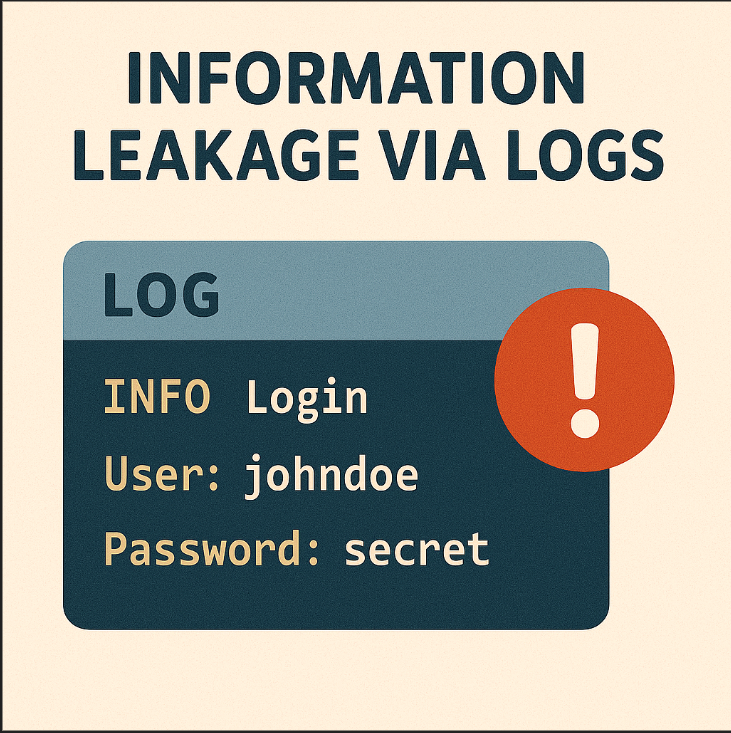

- ログファイルの窃取:URLに含まれたセッション情報やトークンを、サーバーやプロキシのアクセスログから盗む。

- リファラによる漏洩:外部リンクにアクセスした際、元のURL(含む機密情報)がリファラとして送信される。

- ブラウザ履歴スキャン:共有端末でURLが履歴に残っており、後のユーザーが機密情報にアクセス。

- リンクの盗聴:HTTP通信経由や、盗聴されたメール/チャット経由でURLが漏洩。

攻撃者にとっては、たった一つのURLからでもセッションIDやユーザー情報が取得できる格好の入り口です。

🚨 なぜURLに機密情報を含めることが危険なのか?

以下の理由から、この脆弱性は極めて危険です:

- URLはログに記録される:サーバーログ、ブラウザ履歴、プロキシキャッシュなどに保存される。

- HTTPSでも防げない:通信は暗号化されていても、URL構造自体はブラウザやサーバー側に露出する。

- サードパーティ連携の罠:広告タグや解析ツールにリファラ情報が漏洩することがある。

このような設計ミスは、セッションハイジャック、クロスサイトデータ漏洩、CSRF攻撃の誘発などを引き起こす要因になります。

✅ URLに機密情報を含めないための対策

- GETメソッドを避け、POSTメソッドを使用:機密情報の送信にはPOSTを用いる。

- トークンやセッション情報はクッキーやHTTPヘッダーで管理:HTTPOnly属性とSecure属性を活用。

- 短期トークンや一時URLを使う:アクセス後に自動で失効する仕組み。

- アクセスログの匿名化:ログに機密データが含まれないようマスキングやフィルタを行う。

- URL共有時の注意喚起:ユーザーに機密情報を含まないURLを使うよう明示する。

URLは共有・公開されることを前提に設計し、機密性ゼロであると認識すべきです。

💻 脆弱なコード例とその安全な修正

🔓 脆弱なコード例(URLパラメータにパスワード含む):

<form action="/login" method="GET"> <input type="text" name="username"> <input type="password" name="password"> <button type="submit">ログイン</button> </form>

🔐 安全なコード例(POSTを使い、URLには含めない):

<form action="/login" method="POST"> <input type="text" name="username"> <input type="password" name="password"> <button type="submit">ログイン</button> </form>

GETはURLにデータを含めるため、パスワード、認証トークン、カード情報などは絶対に使用禁止です。POSTを使用することで、情報はHTTPリクエストの本文で送信され、URLから隠されます。

🔎 まとめ:URL設計の段階からセキュリティを意識せよ

URLはユーザーに見える場所であり、記録される場所でもあります。安全な通信プロトコルを使用していたとしても、設計レベルで機密情報が露出する設計では意味がありません。

すべてのWebアプリケーション、API、バックエンド処理において、URLにデータを含めないという原則を順守し、情報漏洩リスクを未然に防ぐことが求められます。

SEOキーワード: URLに機密情報, データ漏洩対策, GETとPOSTの違い, セッションID漏洩, リファラ漏洩, ブラウザ履歴とセキュリティ, 同時セッション攻撃, ログに機密情報, URL設計ミス, ログイン脆弱性, サイバー攻撃リスク, セキュアなWeb設計