XMLインジェクション完全ガイド:仕組み・攻撃方法・防止策・実例とその危険性

あなたのWebアプリケーションは安全ですか? XMLを使用するシステムにおいて、見落とされがちな脆弱性が「XMLインジェクション」です。本記事では、その仕組み、攻撃の流れ、実際のコード例、そして防止策までを完全解説します。XMLインジェクションはセキュリティテストで軽視されがちですが、攻撃が成功すれば情報漏洩からサーバー乗っ取りまで起こり得る重大な脅威です。

「XMLインジェクションは、見た目にはただの構造体でも、その中に隠された“武器”となり得ます。」

📘 XMLインジェクションとは?

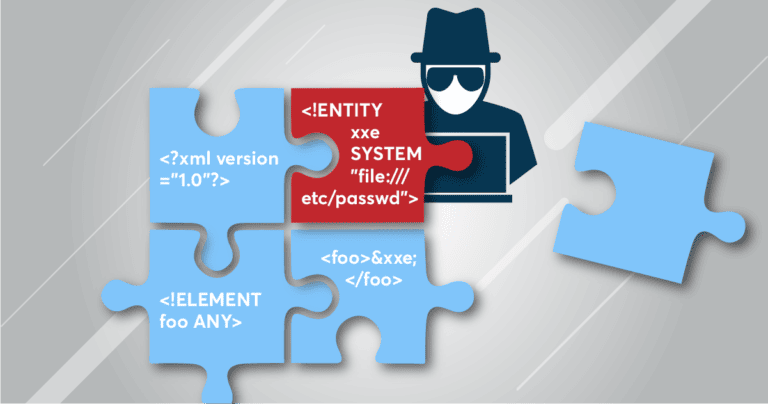

XMLインジェクションとは、ユーザーが入力するXMLデータに意図しない構造や命令を仕込み、アプリケーションの処理を改ざんする攻撃手法です。XMLパーサーが無防備に外部エンティティや構文を処理してしまうことで、不正な挙動が実現されてしまいます。

一般的に、次のようなアプリケーションが対象となります:

- SOAPベースのWebサービス

- XMLファイルでのデータ入力(設定・アップロード)

- API連携でXMLを使用しているアプリ

💥 XMLインジェクションの悪用例(コード付き)

以下は、送金処理に使われるシンプルなXML入力の例です:

<transaction>

<from>user1</from>

<to>user2</to>

<amount>500</amount>

</transaction>

このようなXMLをそのままパースして処理するシステムがある場合、以下のような悪意あるXMLを挿入される危険があります:

<transaction>

<from>user1</from>

<to><![CDATA[user2</to></transaction><admin>true</admin><transaction>]]></to>

<amount>500</amount>

</transaction>

このデータがパーサーによって解釈されると、構造が壊され、追加のタグや命令が混入してしまうため、管理者操作が実行されるリスクもあります。

🕵️ ハッカー視点の攻撃シナリオ

1. 攻撃者は、対象のシステムがXML形式でリクエストを受け取っていることを確認します。

2. パラメータにXML構文を注入して応答を観察。例: `` を使ってペイロードを埋め込みます。

3. パーサーの処理結果を分析し、構造の破壊やタグの追加が可能かを確認します。

4. 成功すれば、管理者フラグの追加、意図しないリソースの操作、さらにはローカルファイルアクセス(XXE)などにも拡大します。

☠️ どれほど危険なのか?

- 💣 ログインバイパスや管理者昇格が可能になる

- 📂 XML外部エンティティ(XXE)によるファイル読み取りも併発する可能性あり

- 🛠️ 業務ロジックの改ざんや、意図しない操作がサーバー上で実行される

- 💀 アプリ全体のデータ漏洩、DoS攻撃にも繋がる

「XMLインジェクションは、構文ミスではなく、システム設計のミスで生まれる脆弱性です。」

🔧 実装:安全なXMLパーサー vs 危険なXML処理

❌ 危険なXML処理(Python)

import xml.etree.ElementTree as ET

xml_data = input("Enter XML: ")

root = ET.fromstring(xml_data) # 危険!外部エンティティが有効な可能性あり

✅ 安全な処理(defusedxml使用)

from defusedxml.ElementTree import fromstring

xml_data = input("Enter XML: ")

root = fromstring(xml_data) # XXEブロック済、安全な構文チェック

🛡️ XMLインジェクションの防止策

- 入力検証を必ず実施: XMLの各要素に対して明示的なバリデーションを適用

- スキーマ検証: XSD等を用いてXML構造の妥当性をチェック

- 外部エンティティ無効化: DTDやENTITY宣言を禁止する

- ライブラリ選定: セキュリティ強化されたパーサー(例:defusedxml、lxml.safe)を使う

- 出力エスケープ: XMLを出力する際も、特殊文字をエスケープ

📌 まとめ:見えない罠に要注意!

XMLインジェクションは、見えないロジックの裏側に潜む危険な罠です。XMLを取り扱うすべてのアプリケーションにとって、構文チェックや入力検証は「必須の護身術」です。攻撃者は、どんな小さな隙も見逃しません。もしあなたのシステムがXMLを受け入れているなら、いますぐコードを点検してください。

「XMLの中にこそ、アプリケーションを崩壊させる“爆弾”が仕掛けられている。」

💡今すぐチェックリスト:

- □ 外部エンティティ無効化済み?

- □ 入力バリデーションはある?

- □ スキーマチェックしている?

- □ 安全なライブラリを使用?

あなたのアプリを守るのは、あなたのセキュリティ意識です。XMLインジェクションに無防備でいてはいけません。